主页 > imtoken苹果版下载官网怎样下载 > 您的 Wi-Fi 网络安全吗?一篇文章教你成功检测恶意挖矿热点

您的 Wi-Fi 网络安全吗?一篇文章教你成功检测恶意挖矿热点

2017年12月,有报道称,国外一家星巴克门店的无线网络被发现植入恶意代码,劫持网络流量,利用用户设备挖矿门罗币(XMR)。与加密货币相关的安全事件始终备受关注,我们再次看到公共 Wi-Fi 的危险。

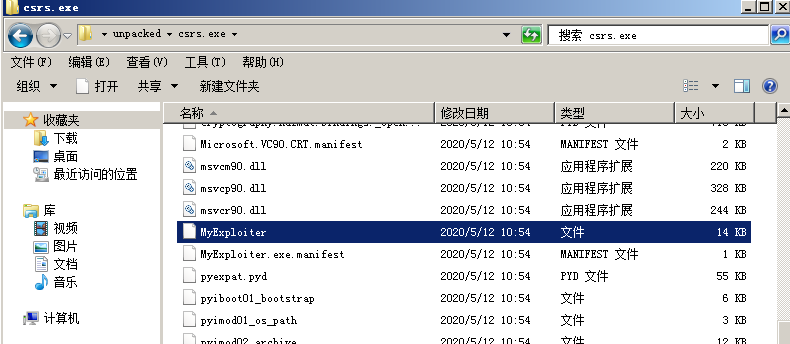

很快,Arnau Code 写了一篇文章 CoffeeMiner: Hacking WiFi to injection cryptocurrency miner to HTML requests黑客会挖比特币吗,详细介绍了如何通过 MITM 攻击植入 JavaScript 代码,让所有设备帮助攻击者进行挖矿,架构如图2-132。

在本文中,我们将介绍一种便捷的方法来检测周围的 Wi-Fi 网络是否嵌入了挖矿代码。

1.什么是 CoinHive

CoinHive 挖矿程序用于星巴克挖矿活动。 CoinHive是一个提供门罗币挖矿脚本的网站平台黑客会挖比特币吗,攻击者将平台提供的脚本植入自己或被攻陷的网站。一旦用户访问加载网页上的 JavaScript 代码,用户的设备就会用于挖掘门罗币。

在CoinHive官网上可以找到多种部署方式,包括JavaScript代码表单、人机验证表单、WordPress插件表单等,部署方式有很多种。例如注册登录时的人机认证,界面如图2-133所示。点击后会启动挖矿程序,用户可以在运行一段时间后继续登录。

根据JavaScript Miner的介绍文档,只需将示例代码放入网站的HTML文件中即可,部署极其简单,如图2-134所示。

由于 JavaScript 挖掘代码的易用性和加密货币的经济价值,犯罪分子经常利用 CoinHive。例如,网站所有者或黑客在破坏网站后主动插入挖掘代码。网站本身没有挖矿脚本但被运营商链接劫持插入挖矿代码,通过广告联盟将挖矿代码与广告一起分发到大量网站。

这次星巴克热点挖矿事件向大家揭示了公共Wi-Fi网络也很容易被不法分子利用。

2.无线热点挖矿代码植入原理

以星巴克热点挖矿为例,可以通过多种方式达到植入挖矿代码的目的。

(1)在商户的无线网络中,通过中间人攻击植入挖矿代码,如图2-135所示。

p>

ARP 欺骗是最常见的中间人攻击类型。在局域网中,设备之间的通信依赖于MAC地址(而不是IP),每个设备在本地维护一个ARP映射表,记录MAC和IP地址。 IP的对应关系。所谓ARP欺骗,就是让目标设备在本地的ARP表(图2-136所示的ARP映射表)中记录错误的对应关系,使其向错误的目标发送数据,从而被黑客劫持。黑客通过对用户进行替换网页图片(如图2-137)、替换安装包、植入挖矿代码等中间人攻击,劫持目标与网关之间的通信数据。

(2) 攻击者创建钓鱼热点植入挖矿代码。在2.4节中我们了解到,当无线设备发现周围存在同名和加密类型的历史连接热点时,会尝试自动连接,黑客可以通过创建与星巴克热点同名的开放热点来欺骗用户主动或被动连接,那里的DNS被黑客控制,所有的网页请求都指向黑客植入的网页挖矿代码,如图2-138所示。

3.检测工具的原理及实现

现有的检测工具大多使用终端上的安全软件检测网络入口流量,然后发现挖矿代码,这需要设备连接到目标网络后才能检测。如果要检测周围所有的Hotspots只能一一连接,可以预料效率会很低。下面介绍的检测方法可以在不连接的情况下批量检测周围的热点。这种检测方法主要基于以下两点。

①出于吸引更多用户的目的,恶意热点往往是无密码的开放热点。

②开放热点的通信数据未加密。

检测工具 挖掘的原理即将问世,即监测明文的802.11个数据帧,发现挖掘特征时报警。

(1)搭建测试热点

为了方便后续测试,先创建一个包含挖矿代码的开放热点。参考2.4钓鱼热点中的内容,通过hostapd建立热点,使用dnsmasq提供DHCP和DNS服务,本地nginx提供Web Service并植入CoinHive代码,最后通过iptables配置Captive Portal 当移动设备连接热点时,会自动弹窗提示需要认证,点击后会访问包含挖矿代码的网页。

(2)监控明文802.11个数据帧